Par Linda Verhaeghe – Retex sur la cyberguerre dans le conflit russo-ukrainien

Consacré à l’emploi de l’arme cyber, le focus thématique du point presse hebdomadaire du ministère des Armées, jeudi 12 janvier 2023, a été l’occasion pour le général de division Aymeric Bonnemaison, officier général commandant de la cyberdéfense, d’illustrer son importance au travers d’un retour d’expérience de l’utilisation du cyber dans le conflit russo-ukrainien.

En propos liminaire, le général de division Aymeric Bonnemaison, a rappelé les spécificités de ce domaine de conflictualité. Le cyber constitue en effet une arme d’emploi, en ce sens qu’il faut « des mois, voire des années, pour construire une cyberattaque » à l’encontre d’une cible bien identifiée. Ainsi, « toute attaque cyber est taillée sur mesure », sachant que sa mise en œuvre est « furtive » et son effet « fulgurant », a-t-il expliqué.

La cyberguerre se joue avant la guerre : LIO, L2I, LID

Ces spécificités font du cyber une autre forme de combat par rapport aux autres milieux plus traditionnels, nécessitant en particulier une capacité d’anticipation énorme, sachant que le tempo de la cyberguerre diffère aussi. Dans ce champ, des deux principaux constats relatifs au conflit russo-ukrainien, le premier est d’ailleurs le fait que « la cyberguerre se joue avant la guerre », a-t-il indiqué.

De part et d’autre, les premières actions cyber ont en réalité démarré peu après l’annexion de la Crimée par la Russie, dès 2014, et semblent avoir atteint un premier pic sur la période 2017-2018, pour parvenir à leur apogée au moment de l’invasion de l’Ukraine par la Russie, début 2022.

Ces actions se sont notamment traduites, en amont, par plusieurs cyberattaques russes contre le réseau électrique, puis contre celui d’eau, ou encore par des actions de propagande ciblant civils et militaires ukrainiens en visant à la désorganisation. Du côté ukrainien, ont été relevées des actions ciblant l’infosphère russe, ainsi que des fuites d’information (« leaks ») à l’encontre du gouvernement et des politiques russes.

Puis, lors de la phase de déclenchement du conflit, celles-ci ont consisté en diverses cyberattaques visant à isoler les dirigeants ukrainiens et plus largement le pays, afin d’entraver les communications, donc la capacité à réclamer de l’aide vers l’extérieur et à organiser une coordination interministérielle en interne. A un niveau davantage opératif et tactique, ont été citées en exemple des attaques ciblant les communications satellitaires des militaires (d’où l’aide apportée par la société Starlink).

Tout cela a apporté un éclairage sur un haut niveau de technicité russe en matière de lutte informatique offensive (dite LIO) et informationnelle (LII ou L2I), ainsi qu’une capacité avérée de combinaison entre ces deux branches. En face, sur une montée en gamme en matière de lutte informatique défensive (LID). Les Ukrainiens ont en outre développé une stratégie de cyberdéfense et créé une agence à compétence nationale dédiée (en partenariat avec les Etats-Unis et des partenaires privés issus des Gafam).

Une stratégie d’influence ukrainienne particulièrement active

Second constat fait, la domination russe dans le champ informationnel aurait été « contestée par les ukrainiens ». D’après le ComCyber, la Russie s’est engagée dans un « repli sur elle-même » et déploie à l’international « un discours destiné à manipuler l’information, ce qui, à défaut de persuader, sème la confusion ».

Comparativement, l’Ukraine a mis en œuvre une stratégie d’influence féroce. Comme l’explique le ComCyber, « le président ukrainien a adopté une stratégie d’ouverture, communiquant massivement vers sa population et surtout vers l’Occident, en utilisant abondamment son image sur les réseaux sociaux (…). Chaque champ diffusant un narratif qui lui est propre, sans jamais que ces bulles informationnelles ne se confrontent ».

En sus du fait que la cyberguerre intervient essentiellement avant et en tout début de conflit, et est moins présente dans la phase de conflit opératif, où la guerre électronique reprend alors la main, trois enseignements ont été mis en avant :

- Le cyber joue un rôle particulièrement important avant le conflit grâce au renseignement qu’il permet d’obtenir et à la possibilité qu’il offre de façonner les esprits.

- La défense a la capacité de prendre le dessus sur l’offensive. Cet avantage par le défensif constitue un véritable changement de paradigme pour les divers commandements cyber.

- Les actions cyber et leurs acteurs sont très peu lisibles. Il règne dans le cyberespace une grande confusion entre les divers acteurs.

La cyberdéfense, « objectif majeur pour la France »

L’arme cyber constitue un « objectif majeur pour la France », ayant atteint une vraie maturité avec une capacité à interagir entre les différents domaines que sont la (LID, ; la LIO et la LII offensive (LIO), depuis cinq ans et demi que le commandement de la cyberdéfense (ComCyber) a été mis en place.

Le général de division Aymeric Bonnemaison a profité de cette rencontre avec les journalistes pour souligner les nombreux emplois à pourvoir au ComCyber : 1 800 postes d’ici 2025, d’ingénieurs et de techniciens informatique évidemment, mais pas seulement, pour conduire « des missions exceptionnelle, dans le cadre d’un engagement adapté à chacun et un esprit critique unique ».

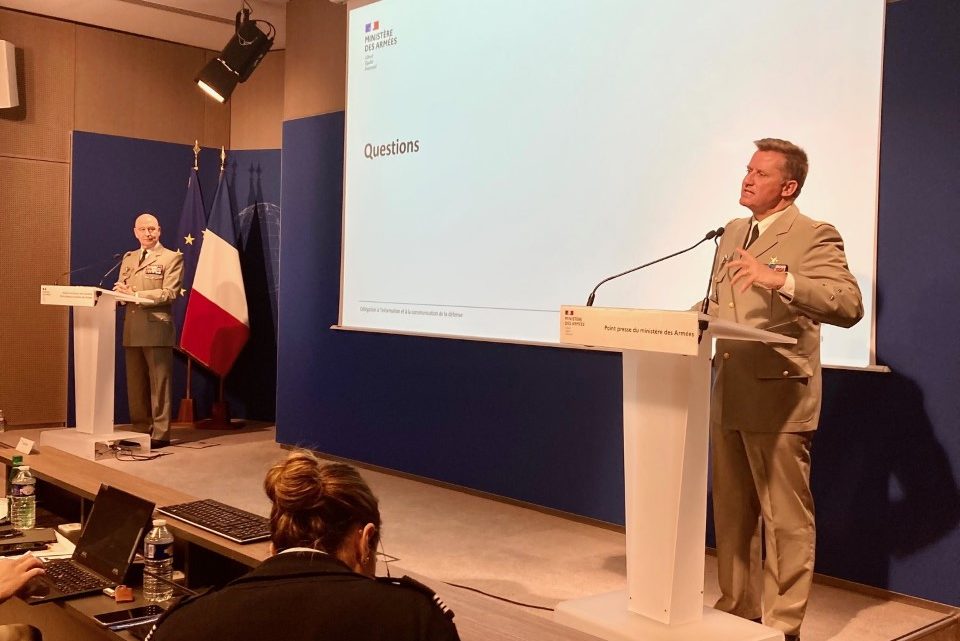

Photo © Linda Verhaeghe : le général de division Yann Gravêthe, directeur de la Délégation à l’information et à la communication de la Défense et porte-parole du ministère des Armées, et le général de division Aymeric Bonnemaison, officier général commandant de la cyberdéfense lors du Point Presse du 12 janvier 2023.

Voir également sur ce sujet >>> https://www.defense.gouv.fr/actualites/larme-cyber-ukraine-trois-enseignements-a-retenir